情報セキュリティの定義: ISMS (Information Security Management System) による認定基準

を管理するために情報を維持管理すること。

情報セキュリティマネジメント: 情報は資産であるので、セキュリティレベルの策定、管理方法を考える必要がある。 この一連の活動のこと。

情報セキュリティポリシ: 限られた予算内で最適に情報を保護するための、基本方針、対策基準のこと

| ISO/IEC 15048 | 情報機器やシステムのセキュリティレベルを評価する | JIS X 5070 |

| ISO/IEC 17799 | 英国規格協会 (BSI) が規定する情報セキュリティマネジメント規格 BS 7799 のうち、第一部 | JIS X 5080 |

不正アクセス対策基準: コンピュータに対する不正アクセスによる被害の予防、発見および 被害からの復旧、 被害の拡大防止と再発防止についての個人が実行すべき対策について

| システムユーザ基準 | 利用者の実施すべき対策 | ユーザ ID およびパスワード管理、コンピュータ管理 | 情報管理、事後対応、教育および情報収集、監査 | |

| システム管理者基準 | システムユーザの管理、 システムとその構成要素の導入維持保守などの管理を行うものが実施すべき対策 | システムユーザ管理、履歴管理 | 管理体制の整備、設備管理 | |

| ネットワークサービス事業者基準 | ネットワークを利用して情報サービスおよびネットワーク接続サービス を提供する事業者が実施すべき対策 | ネットワークサービスユーザ管理 | ||

| ハードウェア/ソフトウェア供給者基準 | ハードウェアおよびソフトウェア製品の開発、 製造、販売等を行う者が実施すべき対策 | 開発管理、販売管理 | ||

不正アクセス禁止法による不正な行為の具体例

不正アクセスに対する効果的な対処を行うために、 不正アクセスの事実を記録すること

| 信頼性 | バッチコントロール表、テスト結果、プログラムメンテナンス履歴簿、 ハードウェアの障害ログ |

| 安全性 | アクセスログ、オペレーションログ |

| 効率性 | ユーザニーズ調査報告書、費用対効果分析表 |

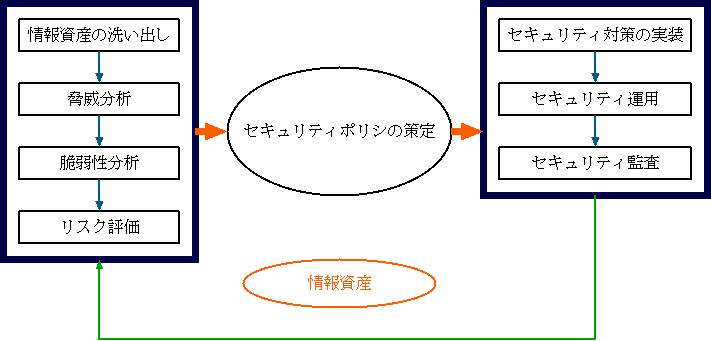

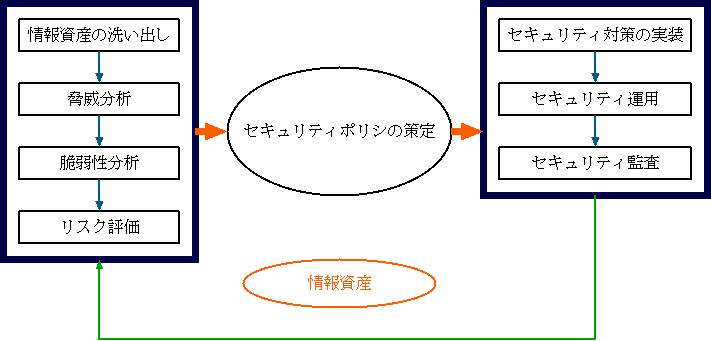

リスク分析

リスクマネジメント: リスク分析で明らかにされたリスクを回避するための流れ は以下のようになる。

ISMS: Information Security Management System, 情報セキュリティマネジメントシステム。 Plan Do Check Action (PCDA) サイクルを継続的に繰り返し、 情報セキュリティレベルの向上を図る。

アクセスを監視することで、不正侵入を防ぐ。

情報システムで利用される資源を不正アクセスから保護する仕組み

| 第一段階 | 使用権限の認証 | 不正に使用されないため |

| 第二段階 | アクセス権限の認証 | 不正にアクセスされないため |

使用権限: 各資源を利用する利用者の限定を行うこと。 ユーザ ID とパスワードによるユーザ認証を行う

アクセス権の認証: 認証されたユーザでも全ての資源にアクセス可能にする必要はない。 基本的なアクセス権には、作成、参照、追加、削除があり、 利用者ごとにアクセス権が割り当てられている

利用区分によるアクセス制御: 個人ごとに利用区分を設定する労力を減らすため、 通常は部署や業務内容をもとにグループ化してアクセス管理を行う。

バイオメトリクス認証: 虹彩、指紋、声紋などの身体的特徴による認証

ゲスト ID: 試用のため利用権限が制約されたゲスト ID 発行システムによる アカウント

オンラインサインアップ: はがきやオンラインサインアップ用ゲスト ID な どを利用して、必要事項を登録して入力

アクセスログ: ユーザの利用記録

DoS 攻撃: Denial of Service attack, サーバを攻撃し、 サービス提供を阻害する

物理的なアクセス管理

| 被対策先 | 実行する対策 |

| ハードウェア | 機器の盗難を防止 |

| ソフトウェア | データの破壊、盗難を防止 |

| ネットワーク | 不正アクセスの防止 |

セキュリティ管理: コンピュータシステムが安全に稼動するために保全する業務

| 計算機専用の部屋 | 本体や周辺機器は特定の要員しか入室できない場所に集中させる |

| 本体が施錠可能 | 鍵がないと起動できないようなシステムを搭載したものを購入する |

| 計算機を机に固定する | 取り外しに時間がかかるように、接着固定する |

本体や周辺機器の小型化は省スペース化に貢献しているが、 盗難の恐れも大きくなった

悪意ある第三者からの不正侵入

セキュリティプロトコルについてまとめる。

SSL (Secure Sockets Layer): TCP/IP ネットワークのトランスポート層とアプリケーション層に位置し、 Web ブラウザと Web サーバ間の通信を公開鍵暗号方式で実現する

CHAP (Challenge Handshake Authentication Protocol): PPP (Point to Point Protocol) を利用したダイヤルアップ接続において、 ユーザ ID とパスワードをそのまま送信しなければならない PAP (Password Authentication Protocol) に代わるプロトコル。 パスワードは送信しない。認証のためのチャレンジメッセージが RAS (Remote Access Server) から送信されるので、 クライアントはチャレンジメッセージとパスワードからメッセージを生成し、 RAS に送り返して認証を行う。

POP before SMTP: SMTP はユーザ認証機能を持たないプロトコルであるので、 その不正利用を防ぐために、POP のユーザ認証機能を用いて、 SMTP の利用を許可するよう設計した仕組み

平文 (ひらぶん): 暗号化前のデータ

暗号文: 暗号化されたデータ。鍵を用いて暗号化し、復号化する。

暗号化: 暗号を解かない限りデータが不正に傍受されても内容が漏れないようにすること

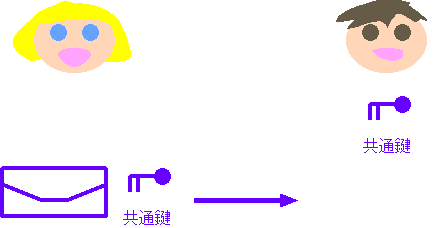

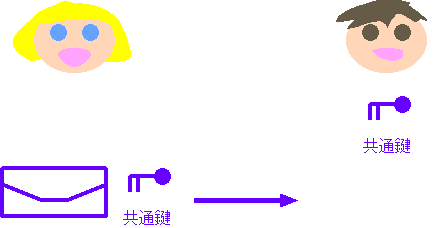

| 共通(秘密)鍵暗号方式 | 暗号鍵と復号鍵が同じ | セキュリティは低い | DES |

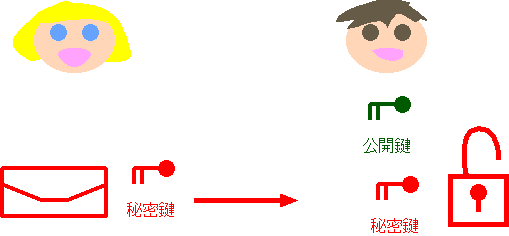

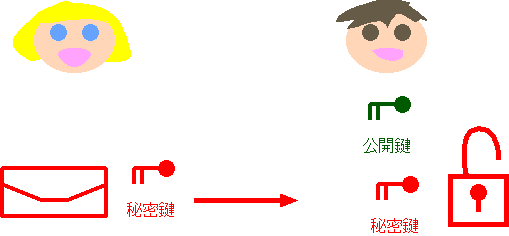

| 公開鍵暗号方式 | 暗号鍵と復号鍵が異なる | セキュリティは高い | RSA |

| SSL | 公開鍵暗号方式と共通鍵暗号方式を利用し、 インターネット上で情報を暗号化して送受信するプロトコル | WWW や FTP などのデータの暗号化に利用 |

| RSA | 公開鍵暗号方式の世界標準のアルゴリズム | 電子メールに使われる |

暗号方式: 共通鍵暗号方式と公開鍵暗号方式の 2 種類、 送信者が送信する暗号を暗号化し、受信者は受信した情報を復号する手順。 盗聴されてもその内容は第三者に解読できない。

| 共通鍵暗号方式 |  |

| 公開鍵暗号方式 |  |

コンピュータウィルス: PC の異常動作やデータ破壊を故意に引き起こすプログラム

ワクチン: コンピュータウィルスの検出と駆除を行う対策ソフト (コンピュータウィルス対策ソフト)

定義ファイル: コンピュータウィルスを検知するためのデータベースで、 最新の定義ファイルがワクチンソフトの入手先から提供される

コンピュータウィルスの特性

| 自己伝染 | 自らのプログラムやシステムの機能を用いて自らを複製し、 さらに他の PC へ複製し感染させる |

| 潜伏 | 特定の時間や処理回数の条件までは作動しないようにする |

| 発病 | データやプログラムなどのファイルを破壊し、PC に異常な動作を起す |

セキュリティホール: プログラム設計上の欠陥。WWW サーバ上のデータ書き換え など。

フィッシング: 送信元を偽装し、重要な情報をユーザに送らせる方法

サラミテクニック: 端数処理を全て切り捨てにして、金利計算を行うなど、 小さな不正が多数回行われること

| ファイル感染型 | 実行形式のファイルで添付され送られて来る。既存の実行形式ファイルに感 染し、実行ファイルが実行されたときに発病。 |

| ワーム型 | ネットワークで接続された PC 間を自己複製しながら移動する。 単体で実行されるが感染先となるファイルはない。 |

| マクロ型 | 文書作成ソフトや表計算ソフトのマクロ言語を使って記述されたもの マクロ実行時に感染。添付ファイルで感染。アプリケーション依存。 |

| ブートセクタウィルス | システム軌道時に発病し、ディスクを破壊。メモリに常駐。 OS 依存、機種依存。 |

| プログラムウィルス | プログラム実行時に発病。メモリに常駐。OS 依存、機種依存。 |

| ステルス型ウィルス | メモリ常駐型、ワクチンに発見されにくく加工してある。 |

| 爆弾型ウィルス | 時期になると発病するなど、一定の時間や条件で発病する。 |

| ミューテーションウィルス | 感染のたびに自らのコードを書き変えて行く。 ワクチンに発見されにくい。 |

| トロイの木馬型 | 面白そうなゲームなどに見せかけて侵入、 実行すると異常行動を示す。 |

スカンベジング: 計算機上にある情報を盗む。

マルウェア: 悪意のあるソフトウェアのこと。

対策:感染を未然に防ぎ、感染した場合は駆除し、他への伝染を防ぐ

ワクチン: コンピュータウィルスの検出と駆除を行う対策ソフト (コンピュータウィルス対策ソフト)

定義ファイル: コンピュータウィルスを検知するためのデータベースで、 最新の定義ファイルがワクチンソフトの入手先から提供される

ワクチンソフトの導入: コンピュータウィルスの特長を定義したパターンファイルを利用し、 発見する。発見された場合、無効にするパッチが当てられる。

ネットワーク経由の感染の防止: 内部ネットワークの入口でのウィルスチェック

外部から受け取ったフロッピなどの媒体からの感染の防止: 各クライアントでもウィルスチェック

ワクチンソフトは最新のパターンファイルでなければ無意味なので、 最新のパターンファイルをサーバで管理し、 各クライアントに定期的にサーバからパターンファイルを ダウンロードさせるように設定しておくとよい

製品には必ず著作権がある。

| プログラム | コード化された表現は著作権により保護される |

| 違法行為 | バックアップは許可されるが無断でダウンロードして使用することは違法 |

| システムアドミニストレータの役割 | 違法コピーなどの反社会行動・違法行為が発生しないように啓蒙し、 行為が発生しにくいシステム構築を行うべき |

フリーソフトウェア・シェアウェア

| フリーソフト | 使用権が無料・配布や複製も自由 |

| シェアウェア | 一定期間の使用は無料・継続使用には料金が発生 |

| パブリックドメインソフトウェア | 日本国外のソフトウェアで、著作権放棄の上、自由に内容の変更を行えるもの |

バージョン:ソフトウェアの欠点や脆弱性を修正・改良した新しい版

バージョンアップ:新しいソフトウェアに交換すること

| 機能の強化 | 新しい機能の追加・既存ソフトウェアの脆弱性を補強 |

| ハードウェアの能力を越えてしまい動かない可能性 | 新機能がメモリなどを多く使ったりするので、 動作が重くなったり、動かなくなったりすることもある |

| 新版の OS では既存アプリケーションをサポートしていない可能性 | 既存ソフトウェアの必要なライブラリ(参照部分) が含まれていないこともある |

| 旧バージョンのサポート期限の消滅 | 旧バージョンの保持をメーカ側が停止してしまうことが多い |

登録方法:はがき、ファクシミリ、インターネット、携帯電話など

ライセンスのあるソフトウェアの購入: ソフトウェアの複製の所有とそれを利用する権利

著作権の侵害:ライセンス許諾なしにソフトウェアを使用すること

| サイトライセンス契約 | 企業や学校など特定の場所とユーザ数を限って使用許可を与える契約 |

| ボリュームライセンス契約 | 企業や学校など、 大量購入者向けに複数のソフトウェアライセンスを購入する契約、 場所の限定はなし |

| シュリンクラップ契約 | 標準的な使用許諾条件が判る位置に明記されており、 ソフトウェアの包装を解くと使用許諾契約が成立してしまう契約 |

個人情報保護法: 5,000 名以上の個人情報を事業に利用する企業 (個人情報取扱事業者) が遵守しなければならない法律

| 定義 |

|

| 例 |

|

個人情報保護法の管理義務

| 利用の目的の特定および制限 |

|

| 適正な取得および取得に際しての利用目的の通知 |

|

| データ内容の正確性の確保 | 利用目的の範囲のデータを正確かつ最新の状態にすること |

| 安全管理措置 | 情報の漏洩、滅失などのないように適切に管理すること |

| 従業者あるいは依託先の監督 | 情報を扱う従業員、委託先を適切に管理すること |

| 第三者提供の制限 | 個人情報を第三者に提供する場合はあらかじめ個人の同意を得る必要がある |

| 保有個人データに関する事項の公表、開示、訂正、利用停止、理由の開示 |

|

プライバシーマーク制度: 日本情報処理開発協会の発行する優良個人情報取扱事業者を認定する制度で、 JIS Q 15001 に基づいた審査制度。 期間は 2 年、更新審査を必要とする。

システムの利用を利用者を認証し識別する管理方法。

ユーザ ID + パスワード

アカウント: ユーザ ID とパスワードで ログイン / ログオンできる権利

ログアウト: 利用を終了すること

| ユーザ ID | 事前に配布したユーザ ID とパスワードが正しく入力された場合のみアクセスを許可 |

| パスワード | ワンタイムパスワードなどの方法を適用し、パスワードの漏洩を防ぐ |

| コールバック | 正規のユーザ ID とパスワードで接続後すぐに切断し、 あらかじめ登録済みの相手に電話をかけて再接続する仕組み |

| 暗号化 | データを常に暗号化して保存する。盗まれても解読できない |

ネットワークのセキュリティ対策: 内部ネットワーク (LAN) と外部ネットワーク (インターネット) との接続の間に、 ファイアーウォールを設置し、利用を許可されていない者からの不正アクセスを阻止する

パスワード認証: 各資源へのアクセスが正当な利用者からのものであると認識するための 固有 ID と固有パスワードを利用する方法。 徹底的に管理するために以下を周知徹底させる必要がある。

ワンタイムパスワード: ログインのたびにパスワードを変更することで、 危険を低くする方法。 利用者は事前に登録したパスワードとチャレンジコードを組み合わせ、 レスポンスコードを生成する

コールバック: ログインを要求した利用者の ID, パスワードを認証し、 サーバが登録された利用者に電話をかける方法

| 被対策先 | 実行する対策 |

| ハードウェア | 機器の盗難を防止 |

| ソフトウェア | データの破壊、盗難を防止 |

| ネットワーク | 不正アクセスの防止 |

セキュリティ管理: コンピュータシステムが安全に稼動するために保全する業務

| 計算機専用の部屋 | 本体や周辺機器は特定の要員しか入室できない場所に集中させる |

| 本体が施錠可能 | 鍵がないと起動できないようなシステムを搭載したものを購入する |

| 計算機を机に固定する | 取り外しに時間がかかるように、接着固定する |

本体や周辺機器の小型化は省スペース化に貢献しているが、 盗難の恐れも大きくなった

| ユーザ ID | 事前に配布したユーザ ID とパスワードが正しく入力された場合のみアクセスを許可 |

| パスワード | ワンタイムパスワードなどの方法を適用し、パスワードの漏洩を防ぐ |

| コールバック | 正規のユーザ ID とパスワードで接続後すぐに切断し、 あらかじめ登録済みの相手に電話をかけて再接続する仕組み |

| 暗号化 | データを常に暗号化して保存する。盗まれても解読できない |

ネットワークのセキュリティ対策: 内部ネットワーク (LAN) と外部ネットワーク (インターネット) との接続の間に、 ファイアーウォールを設置し、利用を許可されていない者からの不正アクセスを阻止する

セキュリティプロトコルについてまとめる。

SSL (Secure Sockets Layer): TCP/IP ネットワークのトランスポート層とアプリケーション層に位置し、 Web ブラウザと Web サーバ間の通信を公開鍵暗号方式で実現する

CHAP (Challenge Handshake Authentication Protocol): PPP (Point to Point Protocol) を利用したダイヤルアップ接続において、 ユーザ ID とパスワードをそのまま送信しなければならない PAP (Password Authentication Protocol) に代わるプロトコル。 パスワードは送信しない。認証のためのチャレンジメッセージが RAS (Remote Access Server) から送信されるので、 クライアントはチャレンジメッセージとパスワードからメッセージを生成し、 RAS に送り返して認証を行う。

POP before SMTP: SMTP はユーザ認証機能を持たないプロトコルであるので、 その不正利用を防ぐために、POP のユーザ認証機能を用いて、 SMTP の利用を許可するよう設計した仕組み

安全なネットワーク:不正侵入や不正アクセスを防げるネットワーク

ファイアウォールが有効とされる

コンピュータ不正アクセス対策基準: 経済産業省が定めた不正アクセスに関する基準

| ハードウェアレベル | 外部と通信するシステムと社内システムのネットワークを分離し、 ネットワークを介して行われる情報漏曳を防ぐ |

| ユーザレベル | 組織や規則を作成してシステム利用を管理する (入退室チェックの必要な部門にサーバを設置するなど) |

| ソフトウェアレベル | ユーザ ID とパスワードによって情報に対するアクセス権を定めたり、 ネットワークを通過するパケットをフィルタリングしてデータを管理する・ 情報の暗号化・外部アクセスのログを解析し、不正アクセスを監視する |

ワンタイムパスワード: サーバが送るデータとユーザのパスワードを演算し毎回異なるパスワードを用いる

ファイアーウォール: LAN の外側に設置し、インターネットとの接続に制限を設け、情報を保護する機能

DMZ: 外部向けの Web サーバやメールサーバのサービスの受渡しを行いつつ、 内部の LAN をファイアーウォールを隔てて配置する "非武装地帯 DeMillitaried Zone"

| ルータ | パケットフィルタリング方式 | アクセス先の IP アドレスを判断して接続を許可 |

| プロキシサーバ | アプリケーション層レベルでのアクセスコントロール | クライアントからの要求を受け付けると、 クライアントの代理になってインターネットとの通信を行う |

暗号化: 暗号を解かない限りデータが不正に傍受されても内容が漏れないようにすること

| 共通(秘密)鍵暗号方式 | 暗号鍵と復号鍵が同じ | セキュリティは低い |

| 公開鍵暗号方式 | 暗号鍵と復号鍵が異なる | セキュリティは高い |

| SSL | 公開鍵暗号方式と共通鍵暗号方式を利用し、 インターネット上で情報を暗号化して送受信するプロトコル | WWW や FTP などのデータの暗号化に利用 |

| RSA | 公開鍵暗号方式の世界標準のアルゴリズム | 電子メールに使われる |

暗号方式: 共通鍵暗号方式と航海鍵暗号方式の 2 種類、 送信者が送信する暗号を暗号化し、受信者は受信した情報を復号する手順。 盗聴されてもその内容は第三者に解読できない。

ネットワークを介した情報の通信では、 発信された情報が受け取る前に改ざんされる可能性がある。 これに対応する技術のことをメッセージ認証と呼ぶ。

Hello, Everybody!ハッシュ値を見てみよう。

% md5sum sender.txt 74e5d14a35205fa05361019915cf4f76 sender.txt改ざんされていない場合、受信者は同じ内容のメールを受け取るから、 受け取った状態を再現しよう。受信したメールを receiver.txt とする。

% cp sender.txt receiver.txtこのハッシュ値を見てみよう。

% md5sum receiver.txt 74e5d14a35205fa05361019915cf4f76 receiver.txtそれでは、改ざんされた場合を考える。emacs で receiver.txt に 空白文字をいれ、Ctrl-x w で changed.txt として作り替える。

Hello, Everybody!

このハッシュ値を見てみよう。

% md5sum changed.txt 0bad653f898e0fe3f399af7a9a100e50 changed.txtまったく異なる値になったことが分かる。

| MD5(Message Digest 5) | RSA 暗号に対応したアルゴリズム、128 bit の文字列を生成する |

| SHA1 (Secure Hash Algorithm 1) | 160 bit の文字列を生成する |

素数p は、1 よりも大きな自然数で、 1 とそれ自身でしか因数分解ができない数である。2, 3, 7, ... とあるが、素数を予測する数列などが発見されておらず (2012 年現在)、 素数の発見のためには総当たりで調べることしかできない。

RSA 暗号は、素数で作られた冪の余りを使って公開鍵を作り、 それを使って暗号化した電子文書を公開鍵の所持者が解読する。

Ruby 1.9 で素数を扱うライブラリについては こちらで。

公開鍵暗号方式とメッセージ認証により、 送信者が作成し、かつ、発信した情報であると確かめることができる

| 公開鍵暗号方式 | 送信者が発信した情報かどうか |

| メッセージ認証 | 送信者が作成した情報かどうか |

ディジタル署名: 作成したメッセージダイジェストを送信者の秘密鍵で暗号化したもの

ディジタル署名の復号化: 作成者の公開鍵で行う。成功すれば、送信者本人が暗号化したものと分かる。

復号化したハッシュ値と情報自身のハッシュ値が一致すれば、 送信者本人が作成した情報であることも分かる

盗聴の防止: 受信者の公開鍵を利用して情報とディジタル署名を暗号化しておくと、 送信者の公開鍵を使って盗聴する可能性を防ぐことができる

ディジタル署名は性善説: 公開鍵を第三者機関に登録し、その信憑性を保つ必要が出てきた

認証局 (CA, Certification Authority): 当事者以外の第三者機関。 本人であることを確認して公開鍵の管理とディジタル証明書の発行を行い、 なりすましを防止する

ディジタル証明書: 希望者が CA に申請を行った上で発行される証明書。 有効期限があり、有効期限を過ぎると証明書は失効する

| RA サーバ | 登録機能を持ち、証明書の申請をもとに本人確認を行い、 CA サーバの発行した証明書を申請者に交付する |

| CA サーバ | RA サーバの要求によりディジタル証明書の作成を行う |

| リポジトリ | ディジタル証明書の確認要求に対し、 ディジタル証明書失効リスト (CRL, Certificate Revolution List) を公開する |

RA (Registration Authority): 認証手続の中で、 登録をする部分を受け持つシステム

リポジトリ: ディジタル証明書の保管、有効期限の失効一覧を管理するサーバ

認証とディジタル署名

| 認証 | 自分が自分本人であることを証明する方法 |

| 認証局 | 公開鍵を自体が信頼できるものであると証明する機関 |

| ディジタル署名 |

|

| メッセージダイジェスト | 原文などのメッセージに対しハッシュ関数を利用して作成したビットパターン |

| コールバック | 回線を一旦切断し、 再度着信側から指定された番号に回線を接続し直して通信を開始すること |